サマリー

- DrayTek製品で確認された14の重大な脆弱性

- 704,000台を超えるDrayTekルーターがインターネットに公開されています

- 脆弱性は24のモデルに影響します

- DrayTekはファームウェアの脆弱性にパッチを適用しましたが、緩和が必要です

- 推奨事項:ネットワーク上のすべてのDrayTekデバイスにパッチが適用されていることを確認し、「DrayTek緩和戦略」の追加緩和戦略を採用してください

ルーターはネットワークセキュリティの縁の下の力持ちです。これらの資産は、内部システムを外部に接続し続ける役割を果たしますが、見過ごされがちです。

攻撃者が脆弱性を発見して悪用するまで。そして間違いなく、サイバー犯罪者は24時間体制でルーターの防具の隙間を見つけ、データを盗んだり事業運営を妨害したりするための侵入口として利用しています。実際、当社が2024年に実施した調査によると、ルーターはすべての資産の中で最もリスクの高いデバイスカテゴリです。

なぜこれほど多くの企業がこれらの脆弱性を無視しているのでしょうか。

Forescout Research — Vedere Labsの最近の調査結果は、DrayTek製品で新たに14件のルーターの脆弱性が確認されたことで、この問題の重大さを浮き彫りにしました。その中には、可能な限り重大度評価の高い脆弱性も含まれています。対処しないままにしておくと、攻撃者がこれらのルーターを完全に制御できるようになり、ランサムウェアやサービス拒否攻撃への扉が開かれる可能性があります。その結果は?経済的損失、風評被害、顧客不信。

DrayTekの脆弱性の歴史がニュースになりました。調査結果に加えて、FBIは最近、DrayTek製品を使用して3つのCVEを悪用するボットネットを停止したと発表しました。数週間前、CISAは我々の発見とは別の2つのDrayTek CVEをKEVに追加しました。

ここでは、脆弱性の影響を詳しく見ていきます。リスクを軽減する方法についてのガイダンスもあります。

DrayTekは人気のルーター会社です

台湾のネットワーク機器メーカーであるDrayTekは、住宅およびビジネスセクターを専門としています。同社のルーターには、VPN、ファイアウォール、帯域幅管理などの高度な機能が搭載されています。医療、小売、製造、政府などの業界で幅広く使用されているため、DrayTekの資産はサイバー犯罪者の主な標的となっています。

全国脆弱性データベース(NVD)は、DrayTekルーターが過去数年間で重大な脆弱性を増加させていると報告しています。これらの問題の多くは以下を可能にします。

リモートコード実行(RCE)により、攻撃者はデバイスをリモートで制御できます。この傾向は、犯罪者ハッカーと国家支援者の両方の注目を集め、リスクをさらに高めています。

ヴェデーレ・ラボの主な調査結果

- 重要度が最も高かったCVSSスコアは10で、別のCVSSスコアは9.1でした

- 広範囲にわたる暴露:704,000台を超えるDrayTekルーターがインターネットにさらされています

- 38% が、2年前に確認された同様の問題でいまだに脆弱な状態にある

- これらの脆弱なルーターの75%は企業で使用されています

- 危険にさらされている使用済みデバイス:

- 脆弱性は24のモデルに影響します

- そのうち11種類は生産終了 (EoL)

- 公開されたデバイスの 63% は次のいずれかです。

- 販売終了 (EoS) または販売終了

- パッチを当てたり保護したりするのが難しい

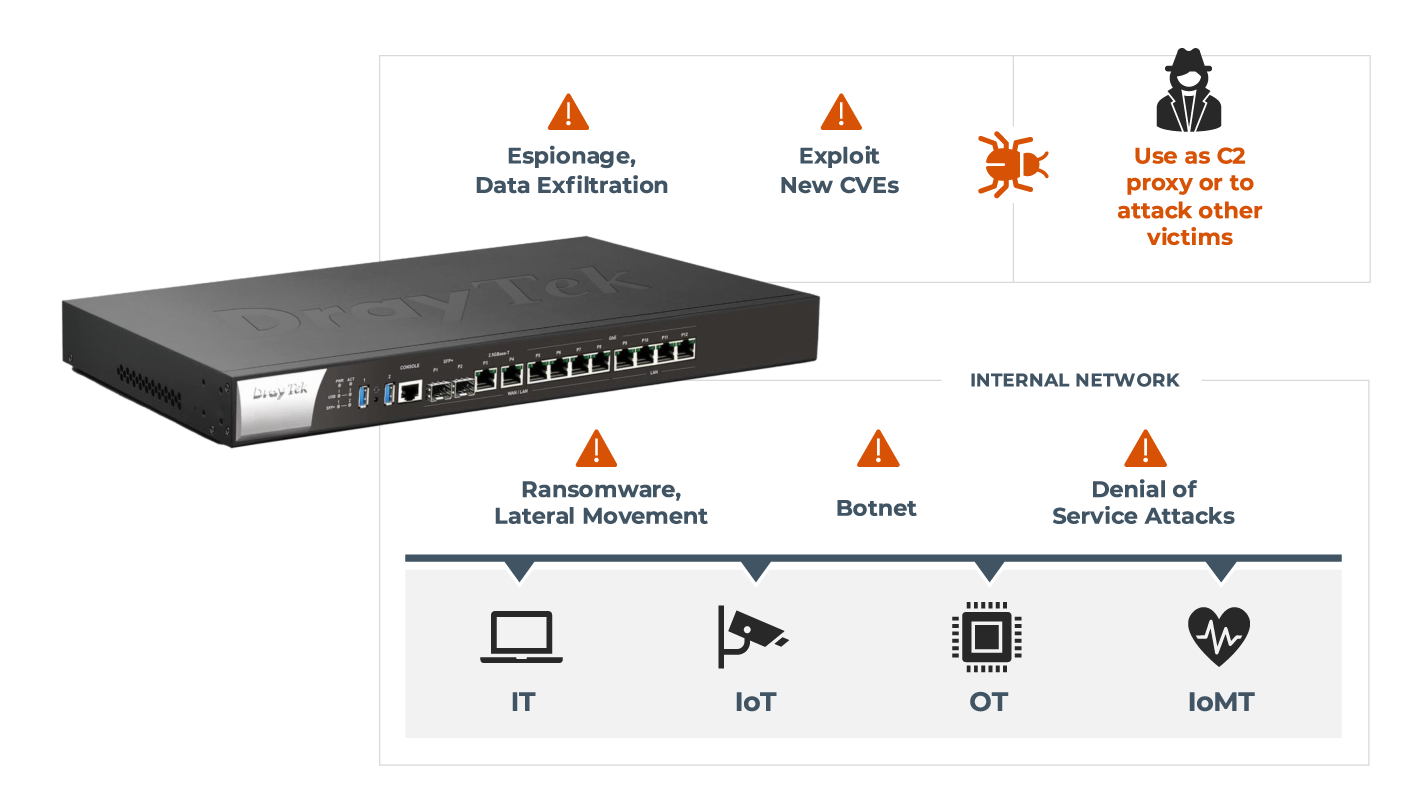

潜在的な攻撃シナリオ

DrayTek製品は、サイバー犯罪者、特に「Web UI」をインターネットにさらしている犯罪者に多くの攻撃機会をもたらします。潜在的なルーター攻撃シナリオには以下が含まれます。

- スパイ活動とデータ漏洩:

- 攻撃者は、再起動や更新に耐えられるルートキットを展開して、ネットワークトラフィックを傍受して分析し、認証情報やその他の機密情報などの機密データを盗む可能性があります。

- 横方向の動き:

- ネットワークに侵入すると、攻撃者は横方向に移動して他のデバイスを侵害し、ランサムウェア攻撃、サービス拒否(DoS)、さらには分散型攻撃に使用されるボットネットの作成を引き起こす可能性があります。

- ルーターをC2サーバーとして使用:

- Vigor3910のような高性能DrayTekモデルは、攻撃者が他の被害者にさらなる攻撃を仕掛けることができるコマンドアンドコントロール(C2)サーバーの一部として使用できる再利用可能な高度なハードウェアを備えています。

責任ある情報開示プロセスの一環として、DrayTekはすべてのファームウェアの脆弱性Vedere Labsにパッチを適用しました。ただし、これらの製品をネットワーク上に設置している組織は、緩和策を講じる必要があります。

ドレイテックの緩和戦略

これらの脆弱性から保護する最善の方法は、影響を受けるすべてのデバイスにDrayTekが提供する最新のファームウェアアップデートでパッチを適用することです。パッチ適用以外にも、Forescout は以下の緩和戦略を推奨しています。

- リモートアクセスを無効にする:

- リモートアクセスが不要な場合は、完全に無効にしてください。

- 必要なリモートアクセスには、アクセス制御リスト (ACL) と二要素認証 (2FA) を実装してください。

- 異常イベントの監視:

- Syslog ロギングを有効にして異常なアクティビティを追跡する

- リモートアクセスプロファイルや管理設定に不正な変更がないか、定期的に確認してください。

- ネットワークのセグメント化:

- 攻撃者がルーターを侵害しても、ネットワーク全体にアクセスできないように、ネットワークが適切にセグメント化されていることを確認してください。

- EoL デバイスの交換:

- パッチを適用できないデバイスの場合は、交換を検討してください。

- 古いデバイスでは、ソフトウェアの更新では修正が困難または不可能な脆弱性が引き続き発生する可能性があります。

- パスワードの更新:

- ネットワーク内の各デバイスには、常にデフォルトの認証情報を変更し、強力で一意のパスワードを使用してください。

Vedere Labs — 組織が攻撃者の一歩先を行くことを可能にします

DrayTek製品でこれらの脆弱性が発見されたことで、ネットワークインフラストラクチャを管理し、組織のセキュリティ体制を維持することの重要性が浮き彫りになりました。70万台を超えるデバイスがオンラインで公開され、ルーターを標的とする攻撃者が増えているため、組織は自らを守るための対策を早急に講じる必要があります。

入手可能なファームウェアパッチを適用し、推奨されている緩和戦略を採用することで、これらの脆弱性がもたらすリスクを軽減し、ネットワークの安全性を維持できます。

技術的な詳細と概念実証攻撃の詳細については、調査レポート全文をお読みください。