新しい年が近づくにつれ、脅威の状況は変化しています。ここでは、重要なインフラストラクチャ、オペレーショナルテクノロジー (OT)、ランサムウェア、人工知能、サプライチェーンなどに関する最も差し迫ったサイバーセキュリティ予測を紹介します。私たちの調査と脅威インテリジェンスの取り組みから情報を得た組織は、これらの洞察を活用して今後のリスクに備え、潜在的な脅威に先んじることができます。

2025年には、サイバーセキュリティ環境は、AI支援ハッキングから持続的なランサムウェアや標的型OT攻撃まで、高度で多層的な脅威によって定義されるでしょう。脅威アクターが戦術を進化させる中、組織は先を見越した姿勢を保ち、重要なインフラストラクチャと資産を保護するために最新のテクノロジーと戦略を使用する必要があります。

サイバーセキュリティ予測 #1: サイバー犯罪者はルーターと境界デバイスに対する新しいカスタム攻撃に巧妙になる

2024 年には、ルーター、ファイアウォール、VPN などのネットワーク境界デバイスを標的とする脅威アクターが増えています。今年の上半期だけでも、新たに悪用された脆弱性の 20% がこれらの資産に集中していました。この傾向は、高度化が進むにつれて続くと予想されます。

特に、中国からの高度で持続的な脅威により、最近、境界デバイスでのスパイ活動を目的としたカスタムマルウェア(ZuorAT、HiatusRat、COATHANGER など)がいくつか開発され、プレポジショニング活動の一環として、世界中の何千ものデバイスに展開されたと思われます。

カスタムマルウェアやその他の方法による境界デバイスの巧妙な標的化は、ネットワークへの特権的なアクセスにつながる可能性があり、中国などの国家支援主体にとって価値の高い標的となり、2025年にはイランなど他の国も追随する可能性があります。

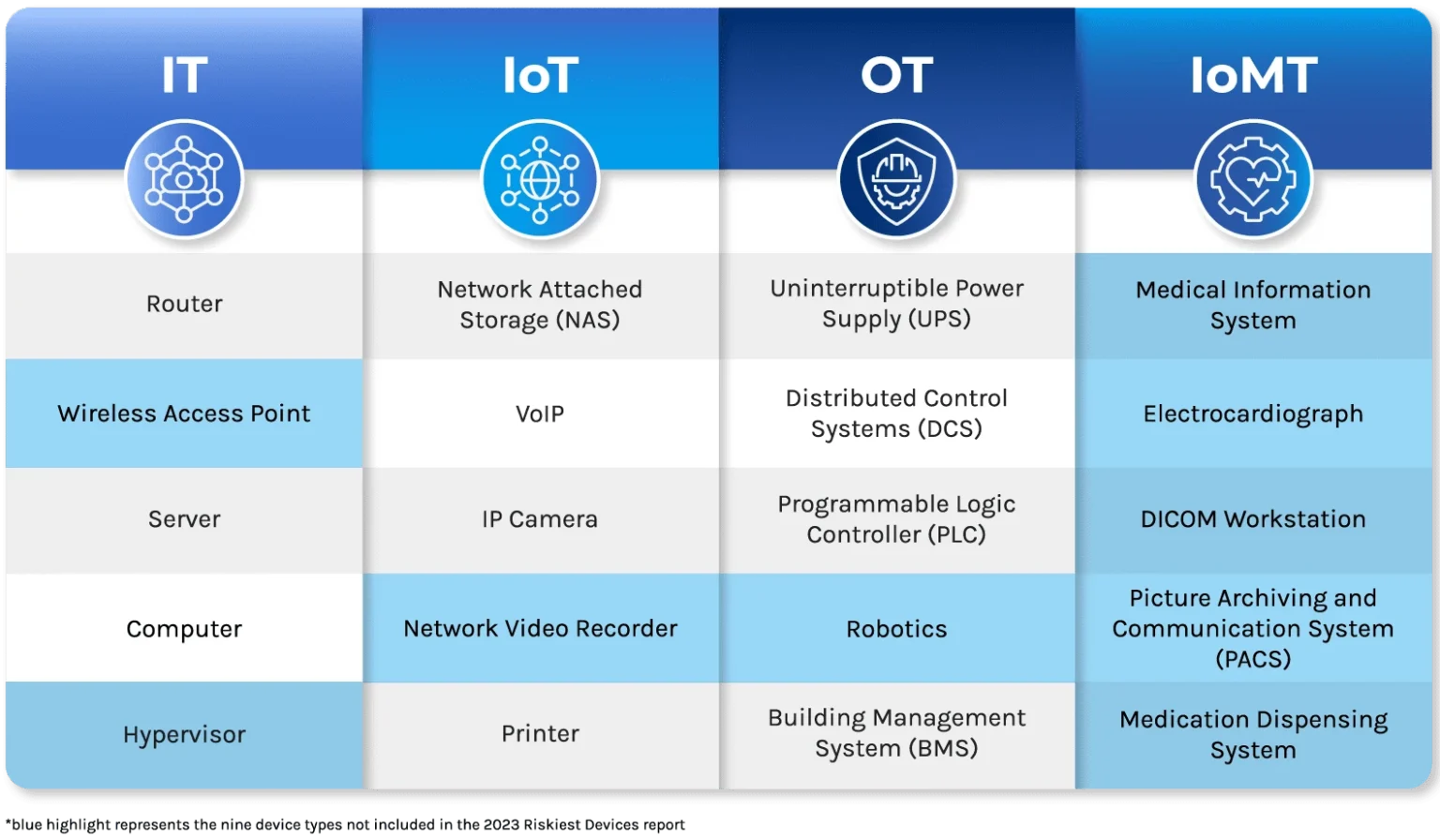

当社が2024年に実施した調査によると、今日のネットワークで最もリスクの高いデバイス資産は次のとおりです。

私たちの調査では、世界中のあらゆる業界の約 1,900 万台のデバイスの Device Cloud リポジトリのデータを使用しています。

サイバーセキュリティ予測 #2: レガシー OT システムは、重要インフラへの入り口としてサイバー犯罪の宝庫になる

IT、IoT、OT デバイス間の統合が進むにつれ、カスタムマルウェアは、境界デバイスと同様に重要インフラに対する脅威を増加させるでしょう。ボットネットやその他の日和見的な IoT マルウェアには、既知の OT 認証情報を介した感染などの機能が既に含まれています。2025 年までに、業務を妨害する可能性のある日和見型マルウェアを利用した攻撃が増加すると予測しています。

レガシー OT システムは依然として脆弱です。昨年、水道セクターで見てきたように、管理されておらず、危険にさらされている資産やデバイスが多すぎます。攻撃された場合、これらのシステムは重要なインフラシステムへの入り口となる可能性があります。ロシアとウクライナの紛争が続いていることからもわかるように、重要インフラは危険にさらされており、積極的な脆弱性管理が緊急の優先事項であることが浮き彫りになっています。

サイバーセキュリティ予測 #3: 国家主体が「草の根」ハクティビストのサイバー攻撃を乗っ取り、冷戦を繰り広げる

2022年以降、ロシア・ウクライナや中東などの地域紛争では、ハクティビズムの手法がますます活用されるようになっています。2025 年までに、より多くの国がハクティビストのアイデンティティを採用して高度なサイバー攻撃を行うようになるでしょう。改ざんや DDoS 攻撃にとどまらず、大規模なデータ侵害やサイバーフィジカルな破壊にまで拡大していくでしょう。中国と台湾の紛争のように緊張が高まる中、ハクティビスト戦線を利用して秘密のサイバー活動を行う国が増えると予想されます。

サイバーセキュリティ予測 #4: ランサムウェアの脅威は、イノベーションは少ないが金銭的な影響は大きくなり、持続する

ランサムウェアの進化は鈍化しているものの、その危険性はかつてないほど顕著になっています。脅威アクターは、壊れていないものを修正していません。ランサムウェアのイノベーションの黄金時代は、多くの暗号化ソフトのソースコードが漏洩したり共有されたりしたことで終わったように見えますが、支払い額は驚くべき速さで増加しています。サイバー犯罪者が価値の高い被害者を狙って多額の支払いを狙っているため、身代金の要求額は、2024年以降、平均273万ドルを超えると予測されています。

2022年までは、データ漏洩による二重の恐喝やDDoS攻撃による三重の恐喝などの新しい恐喝手法や、高速暗号化や仮想化サーバーへの攻撃などのその他の技術革新が一般的でした。

これらすべてにもかかわらず、ランサムウェア攻撃の数は年々増加しており、さらに懸念されるのは、これらの攻撃を仕掛けるグループの増加です。これは、国際的な法執行機関が大規模な犯罪カルテルを壊滅させたにもかかわらずです。来年もランサムウェアの戦略に大きな変化はないと思われますが、データ漏えいの情報をサイトで暴露するケースや組織が増えると予想されます。

組織の戦略的焦点

組織は、自動バックアップシステム、最も一般的なTTPをカバーする脅威検出システム、協調的なインシデント対応プロトコルなど、ランサムウェア固有の防御レイヤーを採用する必要があります。ネットワークのセグメンテーションと、インフラストラクチャ全体にわたる最小権限でのアクセスを確保することで、感染の急速な拡大と重要なシステムの暗号化を防ぎ、ランサムウェアの影響をさらに軽減できます。

サイバーセキュリティ予測 #5: 脅威アクターが「目に見えない」ファームウェアの脅威でサプライチェーンを乗っ取る

国家主体が、サイバー戦争と物理的な戦争の橋渡し役となる悪意のあるコードを製造中に埋め込むことで、ファームウェアのサプライチェーン攻撃を武器にするケースが増えています。イスラエルによる最近の通信デバイスの侵害は、ファームウェアレベルの脅威がいかに現実世界に影響を与えるかを示しています。ソフトウェア部品表( SBOM)を含む従来の防御策や文書化は、単に事後対応に過ぎず、こうしたリスクや高度なインプラントの真の可視化と検出を行うことを怠っています。IoT の導入が進むにつれ、サプライチェーンのリスクも高まるため、組織は生産および流通プロセスのすべての段階を保護することが不可欠になっています。

サイバーセキュリティ予測 #6: 自律的なビジネス侵害により、サイバー犯罪者は眠っている間にお金を盗むことができる

AIが最小限の人的介入で詐欺を自動化することで、ビジネスメール詐欺 (BEC) は自律型ビジネス侵害 (ABC) に進化する可能性があります。サイバー犯罪者は、サプライチェーン管理や財務計画などの AI 主導のプロセスを標的にして、標的の受信箱に足を踏み入れることなく、高額な詐欺行為を行います。これにより、サイバー犯罪者はソーシャルエンジニアリングの手法に頼らずに攻撃を仕掛け、個人に支払いをさせることができるようになります。

サイバーセキュリティ予測 #7: 高度な AI の導入は次世代のサイバー攻撃を促進する

AI はサイバー犯罪者にとってゲームチェンジャーです。2025年までに、攻撃者はAIを活用してキャンペーンの自動化と加速を図り、リアルタイムで防御に適応し、攻撃をこれまで以上に効果的かつ検出しにくくするようになるでしょう。AI がサプライチェーン管理や財務計画などの複雑な意思決定システムに統合されるにつれて、サイバー犯罪者にも新たな機会がもたらされます。モデル改ざん、データポイズニング、サプライチェーンの混乱、AI による不正行為などの攻撃は、最初の攻撃ベクトルになると予想されています。